Meglio insicuri che erroneamente protetti

Oggi mi sono trovato a testare un form di ricerca per valutare l’eventuale presenza di vettori d’attacco. Il test era di tipo blackbox, quindi non avevo accesso ai sorgenti del file PHP, che chiameremo “cerca.php“, ma solo al file html, che chiameremo “trova.html“.

Dopo qualche test per appurare se le query fossero correttamente sanitizzate, ho iniziato ad inserire qualche tag html con lo scopo di trovare una XSS Riflessa. Da subito ho notato che i soli tag non venivano filtrati in modo corretto, infatti inserendo un semplice veniva lasciato passare da cerca.php e mostrato in trova.html. Così ho provato a inserire qualche semplice payload per vedere se si poteva effettivamente exploitare, ma all’inserimento di un <img src=c onerror=alert(1)> mi sono trovato <img srcc on<x>erroralert(1)>.

Da questo ho dedotto che il carattere = veniva rimosso e che gli eventi javascript on[qualcosa] venivano spezzati da un tag

Così ho pensato di utilizzare un payload privo di caratteri “=” e privo di eventi on[qualcosa]: <script>alert(1)</script>. Anche questo tentativo purtroppo non ha avuto successo, infatti su trova.html ritornava <sc<x>ript>alert(1)<sc<x>ript>. Quindi il solito tag

Dopo di che ho cercato di capire quale fosse la gerarchia delle replace, ovvero in che ordine venissero fatti i controlli sull’input e, con queste informazioni alla mano, ho iniziato a pensare a come poteva essere strutturato il codice PHP in cerca.php

| |

Dal codice si evince che per ogni tag potenzialmente dannoso per prima cosa viene controllata la presenza della stringa script e, se presente, viene sanitizzata con il tag

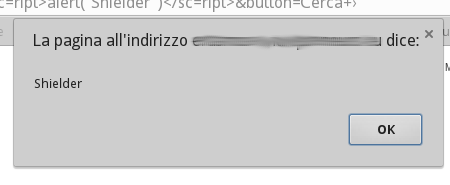

Grazie a tutte queste informazioni risulta estremamente semplice exploitare questa XSS, infatti è sufficiente passare un payload di questo tipo <sc=ript>alert("Shielder")</sc=ript> il quale verrà controllato con questo iter:

- contiene la stringa “script”? No;

- contiene on[qualcosa]? No;

- contiene dei caratteri =? Sì, allora li elimino.

Il risultato della pulizia di cerca.php che viene mostrato in trova.html è <script>alert("Shielder")</script>

Tornando ora al fulcro di questo articolo, vorrei focalizzare l’attenzione sul danno aggiuntivo che l’erroneo codice di sanitizzazione ha generato. Molti browser hanno un sistema di protezione nativo per le XSS che viene attivato di default o da un header nella richiesta HTTP, tale funzionalità permette di bloccare tutta una serie di richieste che contengono comuni payload javascript, come il nostro <script>alert("Shielder")</script>, il quale non sarebbe stato eseguito in una situazione ordinaria. Tuttavia in questo determinato caso il nostro payload era <sc=ript>alert("Shielder")</sc=ript>, il quale non risulta affatto essere un reale payload javascript agli occhi del browser, ma dopo la “pulizia” da parte di cerca.php risulta eseguibile.

Data quest’analisi possiamo affermare che sarebbe stato meglio essere insicuri che erroneamente protetti, in quanto la parvente protezione realizzata dal programmatore non ha fatto che aumentare i soggetti potenzialmente a rischio.

Previous post